OPERACIONES TEMA 9.

RESUMEN TEMA 9.

1.EL SISTEMA INFORMÁTICO Y SUS ELEMENTOS.

1.1.El sistema informático.

- Un sistema informático es un conjunto de partes interrelacionadas que permiten almacenar y procesar la información.

- Las partes de un sistema informático son:

- Hardware: formado por los dispositivos electrónicos y mecánicos que realizan los cálculos y manejan la información.

- Software: constituido por las aplicaciones y los datos que explotan los recursos hardware.

- Personal: compuesto por los usuarios que interactúan con los equipos, como por aquellos que desarrollan el software para que esa interacción sea posible.

- Documentación: conjunto de manuales, formularios o cualquier soporte que dé instrucciones sobre el uso del sistema informático.

- Un sistema informático puede crecer indefinidamente.

1.2.Elementos sensibles de un sistema informático.

- Se considera elemento sensible cualquiera que pueda ser alterado y afectar negativamente al funcionamiento del sistema. Prácticamente todos los elementos del sistema informático pueden considerarse sensibles.

- Para que un sistema informático funcione adecuadamente deben cumplirse los siguientes requisitos:

- Integridad: Mantiene su estructura y ciclo de su funcionamiento.

- Fiabilidad: Se espera la respuesta que espera de él.

- Confidencialidad: El flujo de información es controlado y no se deriva a localizaciones indeterminadas.

- Disponibilidad: El elemento está disponible cuando se necesita y durante el tiempo previsto.

- La seguridad informática se encarga de prevenir y proteger de amenazas el sistema.

- Las amenazas contra la seguridad del sistema o de la información se producen a partir de la existencia de una vulnerabilidad del sistema.

- Las vulnerabilidades, generalmente, son fallos en el software informático que, de manera malintencionada, se aprovecha para modificar su comportamiento y obtener privilegios.

- Por estos motivos ningún sistema es completamente seguro.

2.1.Tipos de amenazas.

3.NIVELES DE SEGURIDAD.

- El estándar mas conocido para clasificar los niveles de seguridad es el Common Criteria. Gracias al acuerdo de reconocimiento mutuo (CCRA), tiene Valia en la mayoría de los países. En Europa su reconocimiento se debe al acuerdo SOGIS.

- Una certificación Common Criteria es una garantía reconocida internacionalmente.

- Para proteger un sistema es necesario conocer que riesgo existe en cada uno de sus elementos.

- El riesgo se calcula a partir de dos variables cualitativas:

- La probabilidad de amenaza.

- La magnitud del daño que puede producir dicha amenaza sobre el elemento en cuestión.

- Las medidas se pueden clasificar en:

- Desde un extintor, hasta los complejos sistemas con descarga, solo sobre la zona afectada, de agua nebulizada o polvo.

- Pintar los lugares sensibles con pintura intumescente o antifuego.

5.2.Control inteligente.

- Se puede realizar mediante la domotización del sistema.

- El centro de control pende a depender del personal de seguridad del edificio.

5.3.Sistema de protección eléctrica.

- Se prepara la isntalación eléctrica para evitar cortes y sobrecargas en el suministro.

- Utilizan el sistema de alimentación ininterrumpida (SAI): Aparatos que funcionan como baterías y actuán como puentes en la línea eléctrica y los equipos.

5.4.Sistema de control de acceso.

- Orientados a restringir la entrada a zonas o elementos del sistema.

- Tarjetas: con chip PKI.

- Sistemas biométricos: Emplean características biólogicas de cada persona como forma de identificación.

5.5.Sistema de climatización.

- Este sistema se encarga de vigilar que los equipos funcionen en una temperatura óptima y de ajustar los factores ambientales de temperatura y humedad para conseguir el maximo rendimiento.

- Se instalan en el CPD (Centro de Procesamiento de Datos).

5.6.Protección contra desastres naturales.

- Tomar unas medidas de seguridad física adicionales.

6.MECANISMOS DE SEGURIDAD LÓGICA.

- Están ligados a la proteccion del software y los datos del sistema.

La ventaja de los mecanismos de seguridad lógica sobre los mecanismos de seguridad físicos es que son menos costosos de implementar, pero se necesitan un mantenimiento mas minucioso y a corto plazo. Por eso las empresas cuentan entre sus empleados con personal especializado en seguridad informática.

6.1.La autenticación por contraseña.

- La contraseña es el mecanismo más común de identificación.

- Cada sistema diseña su propia politica de contraseñas, que se basa en los siguientes aspectos.

- Vigencia: Se puede forzar a cambiar la contraseña cada cierto tiempo.

- Complejidad: Este es un punto muy importante de la seguridad.

- Confidencialidad: La contraseña es unica, secreta e intrasferible.

6.2.Los permisos y las políticas de usuario.

- La forma más común es crear grupos de usuarios a los que se les asigna una batería de permisos o roles.

6.3.Encriptación.

- Es la acción de codificar un dato de forma que no sea accesible a cualquier usuario.

- La rama de la criptografía se dedica exclusivamente a encriptar.

- La encriptación puede darse en dos situaciones:

6.4.Protección contra malware.

- Evitar abrir cualquierfivhero sospechoso.

- Mantener actualizado el sistema operativo y el resto de apps.

- Analizar los equipos de forma periódica.

- Evitar las redes P2P.

7.ATAQUES MAS COMUNES.

8.BUENAS PRÁCTICAS.

- Para vigilar y asegurar el desarrollo de buenas prácticas informáticas existe el instituto Nacional de Ciberseguridad (INCIBE), un organismo dependiente de Red.es y del Ministerio de Energía.`

ACTIVIDADES FINALES.

1.Investiga en internet y responde las preguntas:

a)Porque la utilizaron los alemanes para encriptar mensajes durante la Segunda Guerra Mundial.

b)Alan Turing fue el encargado de descifrarla.

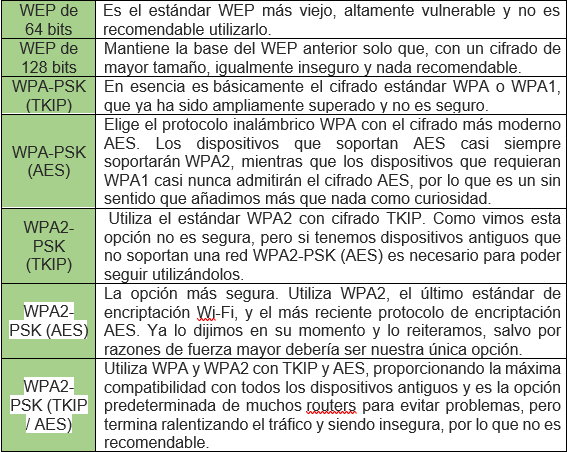

2.Busca en internet los estándares de cifrado WIFI que existen en la actualidad y:

- Quitandoles 5 millones de euros.

- FedEx, Nissan, el ministerio del interior ruso, la policía de Andhra Pradesh, India, universidades de China, Hitachi, la policía china y Renault también se vieron afectados.

5.¿Qué tipo de malware era ILoveYou?

- El gusano sobrescribe con su código los archivos con extensiones .VBS y .VBE. Elimina los archivos con extensiones .JS, .JSE, .CSS, .WSH, .SCT y .HTA, y crea otros con el mismo nombre y extensión.VBS en el que introduce su código. También localiza los archivos con extensión .JPG, .JPEG, .MP3 y .MP2, los elimina, y crea otros donde el nuevo nombre está formado por el nombre y la extensión anterior más VBS como nueva extensión real.

6.Relaciona cada característica con el tipo de ataque al que pertenece.

FICHA DE TRABAJO.

Comentarios

Publicar un comentario